操作系统下糟糕的异常处理方式覆盖

看看上面搜索异常处理程序的算法就知道了,有个异常模块表,保存会发生异常时候的eip和异常处理程序指针,发生异常的时候就根据异常时候的eip搜索表里面的eip,发现相等就找到了异常处理指针。这是什么意思呢,就是说你编写的内核程序必须精确的知道哪条指令可能会发生异常,要求真够高的。想想windows下的异常编程是多么轻松?程序员只需要知道哪一段程序可能出现异常,就只需要一个括号一个异常语句保护这段程序就是了。 光看上面算法可能对其这异常的处理还没怎么有感性认识,那么我们再看看其内核的异常形式、编写方式吧。 下面我们再看看t的一些说明: 查看内核模块表: Sections: Idx Name Size VMA LMA File off Algn 0 .text 00098f40 c c 2**4 CONTENTS, ALLOC, LOAD, READONLY, CODE 1 .fixup 000016bc c0198f40 c0198f40 00099f40 2**0 CONTENTS, ALLOC, LOAD, READONLY, CODE 2 .rodata 0000f127 c019a5fc c019a5fc 0009b5fc 2**2 CONTENTS, ALLOC, LOAD, READONLY, DATA 3 __ex_table 000015c0 c01a9724 c01a9724 000aa724 2**2 CONTENTS, ALLOC, LOAD, READONLY, DATA 4 .data 0000ea58 c01abcf0 c01abcf0 000abcf0 2**4 CONTENTS, ALLOC, LOAD, DATA 5 .bss 00018e21 c01ba748 c01ba748 000ba748 2**2 ALLOC 6 .comment 00000ec4 000ba748 2**0 CONTENTS, READONLY 7 .note 00000ec4 00000ec4 000bb60c 2**0 CONTENTS, READONLY

参观他们的村庄(想象一下你可以查看任意的村庄 看模块__ex_table就是会出现异常的一些程序eip,fixup就是相应的异常处理程序地址。这显然这异常结构是静态的,与windows动态的链表形式有很大的分别。再看看异常程序的编写,下面是get_user(c, buf)的一段代码: switch ((sizeof(*(buf)))) { case 1: __asm__ __volatile__( \"1: mov\" \"b\" \" %2,%\" \"b\" \"1\\n\" /*这语句可能发生异常*/ \"2:\\n\" \".section .fixup,\\\"ax\\\"\\n\" \"3: movl %3,%0\\n\"/*异常处理程序*/ \" xor\" \"b\" \" %\" \"b\" \"1,%\" \"b\" \"1\\n\" \" jmp 2b\\n\" \".section __ex_table,\\\"a\\\"\\n\" \" .align 4\\n\" \" .long 1b,3b\\n\" /*1b,3b就是对应1:,3:就是可能会发生异常的eip与异常后的处理程序 */\".text\" : \"=r\"(__gu_err), \"=q\" (__gu_val): \"m\"((*(struct __large_struct *)( __gu_addr )) ), \"i\"(- 14 ), \"0\"( __gu_err )) ; break;

长沙治疗包皮过长哪家好痛风性关节炎怎么治

唐山治疗阳痿费用多少钱

- 赏美文丨周家窗口 作者:余秋雨 诵读:王卉

- 国家中心城市学校,怎会并未几亩成熟的麦地?

- 二嫂/Esoteric Grandioso K1X 新款旗舰SACD/CD播放器

- 情是感官折射的感官

- 32岁杨幂,30岁杨颖,36岁王心凌路人照,网友:扎实重要

- 54岁郑钧好可怕,与小16岁娇妻在机场热吻,剪齐刘海刻意扮嫩

- “不该让我背锅?”男生考公政审没过,抱怨“连坐”不公平

- 戏仿手臂该怎么画?戏仿手臂简单画法

- 可怕!在此之前男同事送她全身镜,称有特殊功能!

- 联交所:鼓励证券公司积极发挥融资中介职能 支持受疫情影响严重地区和行业开展股权融资和债券融资

- 什么持续性?威少清空INS所有动态

- 柳岩与妈妈穿旗袍录节目!身材高挑妆容显清纯,母女眉眼想像中相似

佟丽娅获司机小哥陪同买风衣全程笑靥如花

佟丽娅获司机小哥陪同买风衣全程笑靥如花

网友纷纷爆料李小璐夜宿事件焦点已转移PG

网友纷纷爆料李小璐夜宿事件焦点已转移PG

同是邀请国际巨星吴京战狼2花20万长城却

同是邀请国际巨星吴京战狼2花20万长城却

新加坡感染寨卡病毒孕妇增至8人总计增至329例

新加坡感染寨卡病毒孕妇增至8人总计增至329例

全国首次 河北发出大气污染防治调度令限制重点行业及燃煤锅炉

全国首次 河北发出大气污染防治调度令限制重点行业及燃煤锅炉

韩国乐天集团在华项目 不光有商店超市竟然还投资房地产?

韩国乐天集团在华项目 不光有商店超市竟然还投资房地产?

河南杞县“黑牙科”被查 专家称易感染传染病

河南杞县“黑牙科”被查 专家称易感染传染病

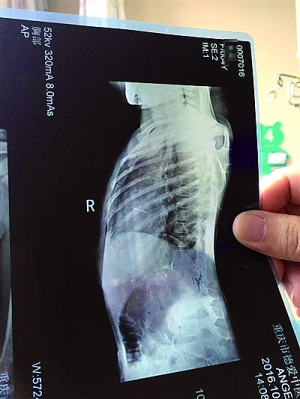

一枚3厘米的绣花针“藏”在女童胸壁 照看孩子千万要细心

一枚3厘米的绣花针“藏”在女童胸壁 照看孩子千万要细心